В рубрику "Решения операторского класса" | К списку рубрик | К списку авторов | К списку публикаций

В статье представлена модель системы технического обслуживания и ремонта (СТОР), учитывающая динамику состояния сети связи. Для учета взаимосвязи состояния сети связи и качества функционирования СТОР процесс смены состояний в модели рассматривается как двумерный полумарковский процесс с отсутствием последействия. В статье предложен подход к решению задачи параметрического расчета СТОР сетей связи на основе комплексов аппаратно-программных средств, учитывающий особенности функционирования компонентов сбора информации о состоянии сети в условиях воздействия отказов и деструктивных информационных воздействий.

In clause the model of system of maintenance service and repair (SMSR), taking into account changes of a condition of a network of communication is submitted. To account for the relationship between the condition of the network connection and performance in the SMSR the process of state transitions in the model considered as a two-dimensional floor markov of process with a lack of follow-through. In the article the approach to solving the problem of parametric calculation SMSR networks based on complexes of hardware and software, taking into account peculiarities of functioning of the components of the collection of information about the network state in terms of the impact of failures and destructive effects of information.

Анализ функционирования сетей связи (СС) на основе комплексов аппаратно-программных средств (КАПС) и предъявляемых к ним требований определил, что одним из путей повышения эффективности функционирования является совершенствование их системы восстановления. Одним из наиболее важных направлений исследований в данной области является развитие научно-методического обеспечения комплексного решения задач обоснования, оценки и совершенствования системы восстановления функциональной устойчивости КАПС.

При построении подсистемы восстановления (ПВ) СС на основе КАПС необходим учет особенностей последних как объектов эксплуатации [1, 2]:

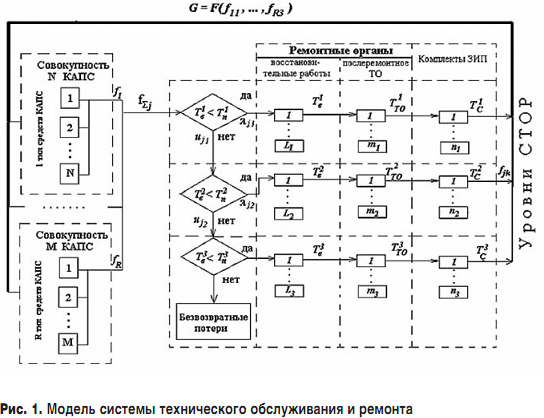

Подсистема восстановления функциональной устойчивости СС входит в состав СТОР и имеет иерархическую многоуровневую структуру. Предлагаемая модель функционирования подсистемы восстановления представлена на рис. 1.

На первом уровне подсистемы восстановления (ПВ) находятся ремонтные органы, непосредственно обслуживающие средства КАПС. Второй уровень представлен ремонтными органами (РО), функционирующими в интересах входящих в состав СС формирований отдельных регионов. Третий уровень включает РО, обеспечивающие СС в целом. Каждый i-уровень ПВ, кроме первого, обеспечивается числом запасных КАПС j-типа, величина которого переменная и задается как ограничение на длину очереди РО второго и третьего уровней.

Отказавший образец средства КАПС может быть выведен из ПВ или оставаться в ней, критерием оценки служит способность или неспособность средства выполнять свои функции в СС. Отказавший образец может быть восстановлен, в зависимости от степени неисправности, на любом из уровней ПВ. Предельное время восстановления Tni является показателем возможности соответствующего ремонтного органа и зависит от количества каналов восстановления.

Возрастание  по уровням ПВ предполагает увеличение общей трудоемкости восстановления средств КАПС. В модели ПВ предусмотрено соотношение

по уровням ПВ предполагает увеличение общей трудоемкости восстановления средств КАПС. В модели ПВ предусмотрено соотношение  если отказавшее средство не может быть восстановлено за Tв, равное или меньшее установленного предельного для i-уровня, то средство направляется на вышестоящий уровень, а из органа снабжения этого уровня за время

если отказавшее средство не может быть восстановлено за Tв, равное или меньшее установленного предельного для i-уровня, то средство направляется на вышестоящий уровень, а из органа снабжения этого уровня за время  работоспособное средство направляется в СС. Восстановленное средство КАПС поступает в орган снабжения i+1 уровня. Длина очереди на восстановление i-уровня определяется числом необходимых резервных средств КАПС в органе снабжения.

работоспособное средство направляется в СС. Восстановленное средство КАПС поступает в орган снабжения i+1 уровня. Длина очереди на восстановление i-уровня определяется числом необходимых резервных средств КАПС в органе снабжения.

Отказ в обслуживании заявки на восстановление средства КАПС произойдет в момент поступления очередной заявки при условии, что длина очереди максимальна и в данный момент освобождение канала восстановления не произошло.

Восстановление на высшем уровне отличается возможным появлением безвозвратных потерь, в связи с нецелесообразностью восстановления средств КАПС. Определение среднего времени восстановления отказавших средств на i-уровне Tвi – сложная задача, связанная с тем, что средства КАПС требуют применения новых технологий проведения технического обслуживания и ремонта, а также с отсутствием априорной информации о параметрах потоков отказов средств КАПС. Таким образом, целесообразно для моделирования процесса восстановления средств КАПС использовать аналитические методы с применением имитационных способов расчета [3].

Классы заявок образуют множество состояний, в которых может находиться заявка на восстановление средства КАПС. Смену состояний определяет маршрут циркуляции заявки по РО различных уровней ПВ, а также внутри них. Таким образом, многоуровневая ПВ может быть представлена в виде разомкнутой сети массового обслуживания (СеМО), узлами которой являются РО различных уровней, представленные как системы массового обслуживания (СМО) типа G/G/n/fa (с абсолютным приоритетом) и G/G/n/fo (с относительным приоритетом) [4, 5].

Входной поток заявок на обслуживание представляет совокупность разнотипных потоков. Ввиду отсутствия априорных данных о распределении времени наработки на отказ однотипных элементов средств КАПС необходимо выдвигать гипотезы о виде функций распределения, считая, что известны первые начальные моменты. Поток отказов элементов одного типа образуется в результате объединения потоков от нескольких средств. Интенсивность j-потока определяется интенсивностью отказов одного элемента и общим числом элементов этого типа.

Поток заявок на восстановление, поступающий в РО, образуется путем "просеивания" потока, поступающего на вход СеМО. Если РО i-уровня обслуживает несколько групп КАПС, то суммарный поток получается композицией его составляющих. Инерционность элементов ПВ приводит к увеличению времени между моментами поступления на восстановление средств КАПС и выходами их из строя [6].

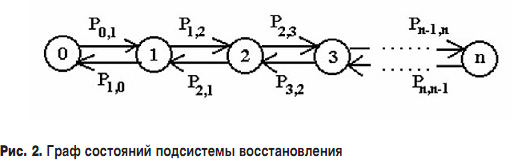

Описанная модель не учитывает взаимосвязь состояния СС и качества функционирования подсистемы восстановления. Если рассматривать подсистему восстановления относительно состояния СС, то целесообразно в качестве состояния ПВ использовать число отказавших элементов системы. Таким образом, подсистема восстановления сети связи, состоящей из n элементов, может быть представлена  состояниями, где Q = 0...n (см. рис. 2).

состояниями, где Q = 0...n (см. рис. 2).

Смена состояний ПВ характеризуется переходными вероятностями Pij [3].

Время нахождения ПВ в одном из возможных состояний зависит от вида распределения потока отказов, ресурса ПВ и алгоритмов ее функционирования. Переход ПВ в другое состояние осуществляется скачкообразно. Определение времени нахождения ПВ в текущем состоянии описывается многоуровневой иерархической СеМО. Для каждого состояния характеристики СМО рассчитываются с учетом расхода резерва средств КАПС в предыдущих состояниях ПВ.

Переходы ПВ в различные состояния могут быть описаны простой возвратной цепью Маркова. Процесс смены состояний ПВ характеризуется, с одной стороны, переходными вероятностями смены состояний, а с другой – временем пребывания ПВ в различных состояниях до момента очередного перехода. Процесс смены состояний описывается двумерным полумарковским процессом с отсутствием последействия [7, 8, 9].

ПВ может быть рассмотрена в виде имитационно-аналитической модели, где изменение состояний ПВ описывается простой возвратной цепью Маркова, время нахождения в любом из возможных состояний - моделью многоуровневой иерархической ПВ (СеМО), и узлы СеМО представляются как СМО типов G/G/n/fa и G/G/n/fo.

Поток заявок, поступающий в СеМО, представляет собой суперпозицию потоков от разнотипных средств КАПС, сгруппированных по заданным признакам. Распределение потока заявок на обслуживание между узлами СеМО осуществляется по критерию трудоемкости ремонта. Время обслуживания заявок включает время доставки средств КАПС и ожидания в очереди на обслуживание. В ПВ на каждом уровне обслуживания осуществляется просеивание общего потока, а также композиция потоков, получивших отказ в обслуживании на нижних уровнях, вследствие чего циркулирующие в ПВ потоки заявок характеризуются различными законами распределения.

Выражение для определения начальных моментов объединенного потока имеет вид

j = 1, 2, ... , где fi1 - начальные моменты первого порядка суммируемых потоков, um1 и u2r - интенсивности потоков заявок, которым было отказано в обслуживании, λm1 и λ2r - интенсивности потока заявок, обслуживаемых СТОР [10].

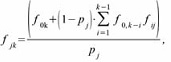

Выражение для определения начальных моментов просеянного потока через моменты основного потока имеет вид

j = 1, L1, где fjk - k-й начальный момент распределения длины интервалов между заявками j-потока, pj - вероятность выбора j-узла [3, 5, 10, 11, 12, 13].

Для расчета временных показателей ПВ используется аналитико-имитационная модель, основанная на методе аппроксимации различных функций распределения потоков отказов и длительности обслуживания заявок в СеМО, позволяющем осуществить замену немарковских распределений (интервалов смежных заявок и длительности обслуживания) распределениями фазового типа - эрланговским или гиперэкспоненциальным и указанием номера экспоненциально распределенной ветви для каждой из составляющих процесса. Аппроксимация обобщенными эрланговским или гиперэкспоненциальным распределениями может быть осуществлена при знании первых двух моментов исходного распределения [3, 10].

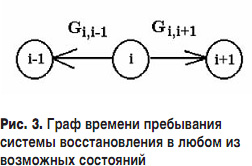

Время пребывания ПВ в любом из возможных состояний описывается графом (см. рис. 3), где Gi, i+1 - закон распределения времени пребывания процесса в состоянии до очередного перехода под воздействием отказов, при условии, что процесс восстановления отсутствует; Gi, i-1 - закон распределения времени пребывания процесса в состоянии до очередного перехода вследствие восстановления элементов СС, при условии, что отказы в СС отсутствуют.

Функция распределения времени пребывания в состоянии Fi(t) определяется как:

где Gij(t) - функция распределения времени пребывания процесса в состоянии i до перехода в одно из возможных состояний j, как если бы этот переход был единственно возможным.

Функция Fi(t) связана с вероятностями перехода процесса из состояния i в состояние j соотношением:

Вероятность перехода процесса из состояния i в состояние j определяется:

Fij(t) - функция распределения времени пребывания процесса в состоянии i при условии, что он перейдет состояние j, определяется как:

где πij- условная вероятность перехода процесса в состояние j из состояния i на n шаге.

Параметры структуры СТОР и характеристики входного потока заявок на восстановление КАП С влияют на пропускную способность СС. Формирование входного потока заявок на восстановление находится в зависимости от показателей отказоустойчивости элементов сети связи на основе КАПС. В качестве такого показателя отказоустойчивости рассматривается функциональная устойчивость КАПС.

Исследование надежности КАПС базируется на исследовании надежности его составляющих - аппаратурного, системного и прикладного компонентов. Основные подходы к проблеме расчета показателей отказоустойчивости и вводимых при этом ограничений указаны в [2, 14]. Существующие методы расчета надежности систем произвольной структуры, изложенные в [15, 16], имеют ряд существенных недостатков и ограничений, которые делают неприемлемым применение их для расчета показателей надежности аппаратурного компонента. Для расчета надежности аппаратурного компонента, с учетом имеющихся особенностей функционирования КАПС, может быть использован логико-вероятностный метод (ЛВМ)[6, 14, 15, 16].

Важной проблемой расчета надежности прикладного компонента является учет влияния незадействованных отказов программных модулей. Такая особенность накладывает ограничения на применение методов, описанных в [6,15,16], но если прикладной компонент рассматривается как совокупность модулей машинного кода, то для расчета показателей его надежности может быть использован ЛВМ [14].

Методы расчета надежности, описанные в [2, 6, 15, 16], не позволяют учесть особенности такого аспекта работы ОС, как обеспечение одновременной работы нескольких прикладных и системных программ (драйверов устройств и т.д.).

В силу того, что ОС представляют собой системы перераспределения аппаратного и временного ресурса, для расчета значений показателей надежности может быть использован математический аппарат теории систем массового обслуживания.

Анализ алгоритмов функционирования ОС показал, что большинство сбоев (отказов) ОС происходит вследствие невозможности выделения ресурса, требуемого прикладными процессами при условии, что аппаратурный компонент исправен [2]. Для исследования надежности системного компонента предлагается использовать модель системы массового обслуживания  с очередью и наличием приоритета в обслуживании по правилу прерывания обслуживания [14]. Для предложенной модели составлена и решена система дифференциальных уравнений вероятностей состояний, и для стационарного режима (t→∞) при условии равенства всех производных нулю получена система алгебраических уравнений. Путем последовательного решения системы алгебраических уравнений получены выражения для вероятностей состояний в установившемся режиме (отсутствует переходный процесс) [4, 17]:

с очередью и наличием приоритета в обслуживании по правилу прерывания обслуживания [14]. Для предложенной модели составлена и решена система дифференциальных уравнений вероятностей состояний, и для стационарного режима (t→∞) при условии равенства всех производных нулю получена система алгебраических уравнений. Путем последовательного решения системы алгебраических уравнений получены выражения для вероятностей состояний в установившемся режиме (отсутствует переходный процесс) [4, 17]:

где

величина есть γr среднее число требований r-го приоритетного класса, которое находилось бы в системе, если бы ни одно требование из них не обслуживалась. В этом случае требования покидают систему только за счет ограничения по времени ожидания в стеке команд;

величина есть γr среднее число требований r-го приоритетного класса, которое находилось бы в системе, если бы ни одно требование из них не обслуживалась. В этом случае требования покидают систему только за счет ограничения по времени ожидания в стеке команд;

величина δr есть среднее число циклов обслуживания всем ресурсом ОС V, приходящееся на среднее время пребывания требования r приоритетного класса в системе в случае, если оно не обслуживается;

величина δr есть среднее число циклов обслуживания всем ресурсом ОС V, приходящееся на среднее время пребывания требования r приоритетного класса в системе в случае, если оно не обслуживается;

- интенсивность поступающей в ОС нагрузки от процессов с приоритетом, не превышающим r;

- интенсивность поступающей в ОС нагрузки от процессов с приоритетом, не превышающим r;

- интенсивность суммарного потока требований к ОС с приоритетом, не превышающим r;

- интенсивность суммарного потока требований к ОС с приоритетом, не превышающим r;

- стационарная вероятность того, что в системе нет заявок (весь ресурс свободен);

- стационарная вероятность того, что в системе нет заявок (весь ресурс свободен);

рr, V - параметры интенсивности нагрузки и числа единиц ресурса, передаваемые в соответствующие формулы для проведения расчетов.

Использование предлагаемого подхода позволяет определить в установившемся режиме работы ОС вероятности сбоев в функционировании процессов по вине ОС, для которых критично время обслуживания их требований на предоставление ресурса. Однако представленные аналитические выражения (5-7) не учитывают случая предоставления по одному требованию нескольких единиц ресурса, и входной поток заявок описывается исходя из предположения, что интенсивности поступления требований от R-приоритетных классов одинаковы. Эти недостатки могут быть устранены при использовании методов имитационного моделирования. Модель преобразуется в аналитико-имитационную, где дополнительно вводятся исходные данные о размерах запрашиваемого ресурса и значениях интенсивностей поступления требований от R-приоритетных классов. Такая модель позволит получить вероятности сбоев ОС на основе известных наборов входных данных прикладных процессов.

Схожесть последствий отказов, вызванных естественными факторами и деструктивным информационным воздействием на КАПС в форме DDoS-атаки, приводит к неадекватному выбору критерия для формирования управляющего воздействия на сеть связи. В первом случае критерием выступает функциональная устойчивость, а во втором – показатель живучести сети. Точность формирования управляющего воздействия на СТОР по критерию функциональной устойчивости сети зависит от объема и полноты полученных посредством компоненты сбора информации о состоянии сети статистических данных об элементах сети связи.

Применение в существующих системах телеметрии протоколов семейства IP/TCP, для которых характерно наличие "узких" мест в алгоритмах обмена информацией о состоянии узлов сети, делает СТОР восприимчивой к дестабилизирующим воздействиям, таким как атака отказа в обслуживании. При этом могут возникать отказы элементов КАПС, не обусловленные возникновением дестабилизирующего воздействия.

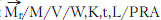

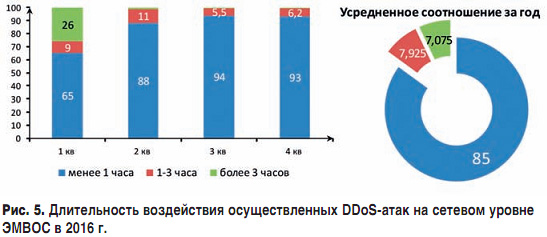

Статистика осуществленных DDoS-атак показывает (см. рис. 4–6), что объем атак увеличивается, а продолжительность снижается, при этом доля атак на протоколы управления сетью и телеметрии составляет не менее 16% (протоколы ICMP и SSDP) [18].

При средней продолжительности деструктивных информационных воздействий менее 1 часа возникает актуальная задача исключения неадекватного использования ресурсов СТОР для восстановления пропускной способности сети связи, причиной снижения которой явилось деструктивное воздействие на живучесть сети через блокирование механизмов телеметрии, а не технический отказ.

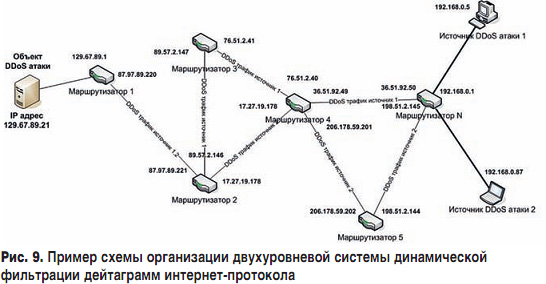

Для решения предлагается способ динамической двухуровневой фильтрации дейтаграмм интернет-протокола, его применение снижает время нивелирования последствий DDoS-воздействия на компоненту сбора информации о состоянии сети связи до некритичных с точки зрения временных затрат, аналогичных действий при использовании ресурсов СТОР.

Первый уровень реализует следующие функции (см. рис. 7):

На втором уровне функции производится (см. рис. 8):

Принцип функционирования заключается в следующем: трафик поступает для анализа в модуль обнаружения DDoS-атаки (см. рис. 7). Формируется решение о наличии или отсутствии DDoS-атаки, исходя из набора правил, определяемых системой управления объекта атаки и реализующих порядок выявления DDoS-атак.

Модуль формирования параметров фильтрации IP-дейтаграмм формирует перечень характеристик элементов (IP-пакетов) трафика, подлежащих фильтрации. Множество характеристик, определяющих правила фильтрации трафика, формируются на основе анализа "вредного" трафика, получаемого из модуля обнаружения DDoS-атаки.

Множество характеристик фильтрации трафика передается в модуль аутентификации первого уровня. В модуле информация о правилах фильтрации подвергается преобразованию, использующему механизм электронно-цифровой подписи, и передается в модуль аутентификации первого уровня маршрутизатора. Модуль аутентификации первого уровня маршрутизатора осуществляет проверку достоверности и легитимности переданной информации о правилах фильтрации трафика для объекта DDoS-атаки, и управляющая информация передается в модуль управления маршрутизацией.

Модуль управления маршрутизацией формирует решающее правило для фильтрации IP-пакетов с признаками "вредного" трафика и применяет его для предотвращения DDoS-атаки.

Одновременно из модуля аутентификации первого уровня маршрутизатора информация о правилах фильтрации поступает в модуль аутентификации второго уровня (см. рис. 8), где подвергается преобразованию с использованием механизма электронно-цифровой подписи, и передается в модуль аутентификации второго уровня ближайшего маршрутизатора, через который идет трафик DDoS-атаки. Работа модулей аутентификации второго уровня и управления маршрутизацией ближайшего маршрутизатора аналогична вышерассмотренным.

Использование вышеописанного способа для организации двухуровневой фильтрации дейтаграмм интернет-протокола с целью защиты от DDoS-атак показано на рис. 9.

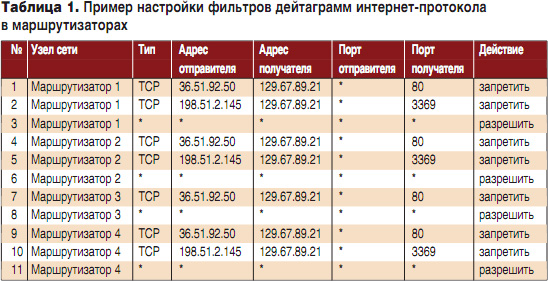

DDoS-воздействие имитировалась на 80 и 3369 порты. С IP-адресов 36.51.92.50 и 198.51.2.145 на узел сети с IP-адресом 129.67.89.21 поступают дейтаграммы DDoS-атаки. Модуль обнаружения DDoS-атаки передавал параметры заголовка и длины IP-пакета в модуль формирования параметра фильтрации IP-дейтаграмм. Вначале анализировалась информация, содержащаяся в заголовке пакета. Формировался параметр фильтрации (IP-адрес отправителя и получателя, номер порта). При успешном завершении аутентификации с системой управления маршрутизатора параметр фильтрации дейтаграмм передавался в модуль управления маршрутизацией (маршрутизатор 1, IP-адрес 129.67.89. 1).

Модуль управления на основе принятого параметра фильтрации дейтаграмм формировал и инициировал правило фильтрации (правило № 1, табл. 1). Правило фильтрации применялось только в направлении узла сети, передавшего параметр фильтрации.

В табл. 1 приведен пример настройки правил фильтрации дейтаграмм в маршрутизаторах при имитации DDoS-атаки через маршрутизатор N.

Модуль управления маршрутизацией маршрутизатора 1, используя данные таблицы маршрутизации и принятого параметра фильтрации, определял IP-адрес близлежащего маршрутизатора, от которого пришел IP-пакет DDoS-дейтаграммы (заданный в параметре фильтрации). В примере маршрутизатор 2 с IP-адресом 87.97.89.221. При успешном завершении процедур аутентификации (модуль аутентификации второго уровня) между маршрутизаторами 1 и 2 модуль управления маршрутизацией маршрутизатора 1 передавал параметр фильтрации для узла сети c IP-адресом 129.67.89.21 в маршрутизатор 2. Модуль управления маршрутизацией маршрутизатора 2 на основе принятого параметра фильтрации дейтаграмм формировал и инициировал правило фильтрации (правило № 4, табл. 1). Правило фильтрации применялось только в направлении узла сети, передавшего параметр фильтрации. Далее параметр фильтрации передавался в маршрутизатор 3, а маршрутизатор 3 передавал параметр фильтрации в маршрутизатор 4. В маршрутизаторе 3 формировалось и использовалось правило № 7, табл. 1. В маршрутизаторе 4 формируется и применяется правило № 9.

Для дейтаграммы DDoS-атаки с IP-адресом отправителя 198.51.2.145 в маршрутизаторах 1, 2 и 4 были сформированы и применены правила № 2, 5 и 10 (табл. 1). Прохождение IP-пакетов с IP-адресами отправителя, отличными от IP-адресов 198.51.2.145 и 36.51.92.50, разрешены правилами №3, 6, 8, и 11 (табл. 1).

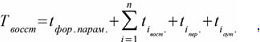

После применения правил фильтрации дейтаграмм DDoS-атаки в маршрутизаторах влияние DDoS-атаки на функционирование узла сети прекратится за время tiвост., необходимое для обработки уже прошедших через маршрутизатор дейтаграмм DDoS-атаки. Общее время прекращения воздействия DDoS-атаки будет определяться

где tформ парам - время формирования параметра . фильтрации дейтаграммы DDoS атаки, ti - время передачи параметра фильтрации по каналу связи, ti - время аутентификации в устройствах управления маршрутизацией. Время формирования правил фильтрации и их применения настолько мало, что им можно пренебречь.

Существенное снижение "паразитного" трафика (дейтаграмм DDoS-атаки) в узлах маршрутизации сети будет осуществляться последовательно по мере формирования и применения правил фильтрации IP-пакетов, при этом в конечном итоге процесс фильтрации дейтаграмм DDoS достигнет наиболее "близких" точек к точкам генерации пакетов "паразитного" трафика:

где Сn m – паразит. траф. – количество "паразитного" трафика, генерируемое одним источником DDoS-атаки и проходящим через n маршрутизатор, n - количество маршрутизаторов во втором уровне фильтрации дейтаграмм интернет-протокола, m - количество источников DDoS-атаки.

Для учета динамики состояния сети связи в предложенной модели используется математический аппарат полумарковских процессов. Описание процесса работы РО органов осуществляется с применением имитационного моделирования и математического аппарата сетей массового обслуживания. Поток заявок, поступающий в СТОР, представляет собой суперпозицию потоков от разнотипных средств КАПС, сгруппированных по заданным признакам.

Для расчета временных показателей СТОР используется аналитико-имитационная модель, основанная на методе аппроксимации различных функций распределения потоков отказов и длительности обслуживания заявок в СеМО, позволяющем осуществить замену немарковских распределений распределениями фазового типа – эрланговским или гиперэкспоненциальным и указанием номера экспоненциально распределенной ветви для каждого из составляющих процесса.

Для оценки влияния параметров структуры СТОР и характеристик входного потока заявок на отказоустойчивость элементов СС на основе КАПС предлагается исследование надежности компонентов КАПС проводить путем исследования надежности их составляющих. Для расчета показателей надежности компонентов КАПС впервые предложено использовать логико-вероятностные методы расчета надежности совместно с математическим аппаратом теории систем массового обслуживания и методами имитационного моделирования.

Для исключения неадекватного использования ресурсов СТОР для восстановления пропускной способности сети связи, причиной снижения которой явилось деструктивное информационное воздействие на живучесть сети через блокирование механизмов телеметрии, предлагается способ динамической двухуровневой фильтрации дейтаграмм интернет-протокола. Его применение позволит повысить эффективность системы защиты от DDoS-атак на уровне управления сетью (фрагментом сети) за счет динамического изменения условий маршрутизации СС во времени и существенного снижения "паразитного" трафика (дейтаграмм DDoS-атаки) в узлах маршрутизации сети, наиболее "близких" к точкам генерации пакетов "паразитного" трафика.

Литература

Опубликовано: Журнал "Технологии и средства связи" #4, 2017

Посещений: 2501

Автор

| |||

В рубрику "Решения операторского класса" | К списку рубрик | К списку авторов | К списку публикаций