В рубрику "Решения операторского класса" | К списку рубрик | К списку авторов | К списку публикаций

Прежде всего использование RADIUS позволяет дифференцировать пользователей. Предустановленный ключ у всех пользователей общий, а RADIUS позволяет выдать каждому пользователю персональное имя учетной записи и пароль (или персональный сертификат). Второе преимущество RADIUS заключается в возможности вести учет сетевой активности пользователей.

Из всей эталонной сетевой модели IEEE 802.16-2005 непосредственно по протоколу RADIUS взаимодействуют только ASN-GW, который является RADIUS-клиентом, и AAA-сервер, который является RADIUS-сервером.

На сегодняшний день FreeRADIUS – это одно из самых мощных в функциональном плане RADIUS-приложений. Это хорошо масштабируемый, гибкий и надежный RADIUS-сервер. Кроме всего прочего, он свободно распространяется и представляет собой весьма интересную альтернативу дорогим коммерческим продуктам.

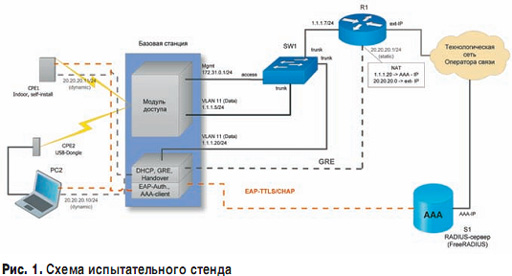

Функциональная схема опытного участка сети WiMAX приведена на рис. 1. Сегмент сети WiMAX, содержащий испытуемое и вспомогательное сетевое оборудование, подключен к технологической сети оператора, которая имеет выход в Интернет и включает в себя в том числе и AAA-сервер S1 на базе приложения FreeRADIUS.

Базовая станция WiMAX функционально состоит из блоков. Первый блок – "Модуль доступа", представляет собой устройство, отвечающее за передачу данных по беспроводному соединению. Последний включает в себя аппаратно-программные модули доступа и шлюз доступа (ASN-GW). Таким образом, базовая станция совмещает в себе как собственно функцию базовой станции WiMAX, так и функцию ASN-GW. ASN-GW включает в себя модуль решения (DP), участвующий в данном случае в процессе EAP-аутентификации и выполняющий функции ААА-клиента, и модуль исполнения (EP), отвечающий за создание GRE-туннеля между абонентскими станциями CPE1, CPE2 и ASN-GW с соответствующим динамическим назначением IP-адресов абонентским станциям.

Перед началом испытаний необходимо обеспечить выполнение следующих процедур:

Проверка корректности выполнения функций AAA

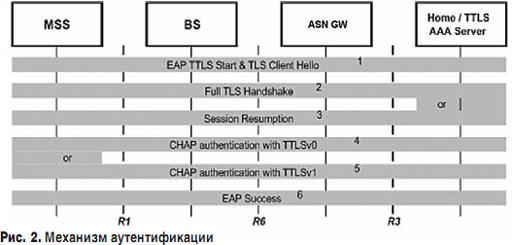

Рассмотрим механизм аутентификации мобильной станции (MSS) при подключении к сети WiMAX на примере EAP-TTLS Chap (см. рис. 2).

На первом шаге ААА инициирует процедуру сообщением EAP TTLS Start Request с указанием максимально поддерживаемой версии TTLS: v0 или v1. В ответ MSS начинает установление TLS-канала с помощью процедуры TLS handshake – посылает TLS-сообщение Client Hello, содержащее случайное число (client_random) и список поддерживаемых алгоритмов шифрования и передачи ключей шифрования.

Далее защищенный канал устанавливается с помощью процедуры Full TLS handshake: ААА посылает сообщение Server Hello, содержащее случайное число (server_random), выбранный метод шифрования и передачи ключей, а также список сертификатов (первым идет сертификат сервера, далее каждый последующий в списке сертификат подтверждает предыдущий).

MSS проверяет сертификат и отвечает сообщением Client Key Exchange, содержащим зашифрованный ключ шифрования (для RSA) либо открытый ключ (для DH). С этого момента защищенный канал между SS и AA установлен и по нему можно производить аутентификацию пользователя по протоколу PAP, CHAP или MS-CHAP.

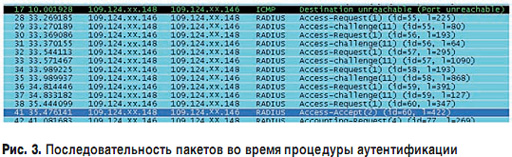

На рис. 3 наглядно изображено, что процедура аутентификации представляет собой диалог между клиентом и сервером, начиная с посыла запроса Access-Request и заканчивая получением ответа от сервера Access-Accept, в котором передаются атрибуты, необходимые ASN GW для управления создаваемой сессией.

Отметим, что функционал RADIUS-сервера включает в себя такой необходимый процесс, как Accounting – сбор статистики о трафике. Источником данных с информацией о трафике является ASN-GW.

Описанная реализация ААА-процедур с использованием приложения FreeRADIUS может применяться как в составе биллинговых систем операторских сетей WiMAX различного масштаба, так и в корпоративных сетях в качестве отдельной ААА-подсистемы. В последнем случае целесообразность применения FreeRADIUS особенно высока в силу уже упомянутой выше бесплатной распространяемости приложения. В самом деле, в корпоративной сети WiMAX, где не актуальны функции биллинга, а AAA-сервер является фактически единственным необходимым узлом базовой сети, функциональные возможности FreeRA-DIUS необходимы и достаточны для эффективной реализации ААА-процедур и безопасности в сети.

Опубликовано: Журнал "Технологии и средства связи" #3, 2011

Посещений: 9605

Статьи по теме

Автор

| |||

В рубрику "Решения операторского класса" | К списку рубрик | К списку авторов | К списку публикаций