ąÆ čĆčāą▒čĆąĖą║čā "ąĀąĄčłąĄąĮąĖčÅ ąŠą┐ąĄčĆą░č鹊čĆčüą║ąŠą│ąŠ ą║ą╗ą░čüčüą░" | ąÜ čüą┐ąĖčüą║čā čĆčāą▒čĆąĖą║ | ąÜ čüą┐ąĖčüą║čā ą░ą▓č鹊čĆąŠą▓ | ąÜ čüą┐ąĖčüą║čā ą┐čāą▒ą╗ąĖą║ą░čåąĖą╣

ąöąĄą╣čüčéą▓ąĖč鹥ą╗čīąĮąŠ, ąŠąČąĖą┤ą░ąĮąĖčÅ ąŠą┐ąĄčĆą░č鹊čĆąŠą▓ ąĖ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ čüąĄčéąĖ ąĮąĄ č鹊ą╗čīą║ąŠ ąĮąĄ ą┐čĆąŠčéąĖą▓ąŠčĆąĄčćą░čé ą┤čĆčāą│ ą┤čĆčāą│čā, ąĮąŠ ąĖ čÅą▓ą╗čÅčÄčéčüčÅ ą▓ąĘą░ąĖą╝ąŠą┤ąŠą┐ąŠą╗ąĮčÅčÄčēąĖą╝ąĖ. ąøčÄą▒ą░čÅ ą┐čĆą░ą▓ąĖą╗čīąĮąŠ čüą┐čĆąŠąĄą║čéąĖčĆąŠą▓ą░ąĮąĮą░čÅ čüąĄčéčī ąĮčāąČą┤ą░ąĄčéčüčÅ ą▓ čĆąĄą░ą╗ąĖąĘą░čåąĖąĖ čüčĆąĄą┤čüčéą▓ ąĘą░čēąĖčéčŗ ą║ą░ąĮą░ą╗ąŠą▓ ąŠčé ąĮąĄčüą░ąĮą║čåąĖąŠąĮąĖčĆąŠą▓ą░ąĮąĮąŠą│ąŠ ą┤ąŠčüčéčāą┐ą░ (ąØąĪąö), ą║ąŠč鹊čĆčŗąĄ ą╝ąŠą│čāčé ą▒čŗčéčī ąŠą▒ąĄčüą┐ąĄč湥ąĮčŗ č鹊ą╗čīą║ąŠ čüąŠą▓ą╝ąĄčüčéąĮčŗą╝ąĖ čāčüąĖą╗ąĖčÅą╝ąĖ ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗ąĄą╣ ąŠą▒ąŠčĆčāą┤ąŠą▓ą░ąĮąĖčÅ, čüąĖčüč鹥ą╝ąĮčŗčģ ąĖąĮč鹥ą│čĆą░č鹊čĆąŠą▓ ąĖ čüąĄč鹥ą▓čŗčģ ąŠą┐ąĄčĆą░č鹊čĆąŠą▓.

ą¤čĆąŠčäąĖą╗čī IEEE 802.16e-2005 ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčé ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéčī ą▓ čüąĄčéąĖ WiMAX, ąĮą░čćąĖąĮą░čÅ čü ą║ą░ąĮą░ą╗čīąĮąŠą│ąŠ čāčĆąŠą▓ąĮčÅ (MAC), čü ą┐ąŠą╝ąŠčēčīčÄ ą┐čĆąŠčåąĄą┤čāčĆ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ ąĮą░ ąŠčüąĮąŠą▓ąĄ ą░ą╗ą│ąŠčĆąĖčéą╝ąŠą▓ AES, PKI, X.509. ą©ąĖčäčĆąŠą▓ą░ąĮąĖąĄ ą┤ą░ąĮąĮčŗčģ ąĮą░ ą║ą░ąĮą░ą╗čīąĮąŠą╝ čāčĆąŠą▓ąĮąĄ ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░ąĄčé ąĮąĄą┐čĆąĖą║ąŠčüąĮąŠą▓ąĄąĮąĮąŠčüčéčī čćą░čüčéąĮąŠą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ ąĖ ąĘą░čēąĖčēą░ąĄčé čéčĆą░čäąĖą║ ąŠčé ą┐ąĄčĆąĄčģą▓ą░čéą░.

ąØą░ čüąĄč鹥ą▓ąŠą╝ čāčĆąŠą▓ąĮąĄ ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░ąĄčéčüčÅ ąĘą░čēąĖčéą░ ą┐ąŠčüčĆąĄą┤čüčéą▓ąŠą╝ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ ą▒čĆą░ąĮą┤ą╝ą░čāčŹčĆąŠą▓ ąĖ ąÉąÉąÉ-ą┐čĆąŠčåąĄą┤čāčĆ (Authentication, Authorization, Accounting). ąÆ ą┐čĆąĖą╗ąŠąČąĄąĮąĖčÅčģ Mobile WiMAX ąÉąÉąÉ-ą┐čĆąŠčåąĄą┤čāčĆčŗ ąĮąĄą┐ąŠčüčĆąĄą┤čüčéą▓ąĄąĮąĮąŠ ąĘą░ą┤ąĄą╣čüčéą▓ąŠą▓ą░ąĮčŗ ą▓ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖąĖ čĆąŠčāą╝ąĖąĮą│ą░. ąöą╗čÅ čĆąĄą░ą╗ąĖąĘą░čåąĖąĖ ąÉąÉąÉ-ą┐čĆąŠčåąĄą┤čāčĆ ąĮą░ąĖą▒ąŠą╗ąĄąĄ čłąĖčĆąŠą║ąŠ ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą┐čĆąŠč鹊ą║ąŠą╗ RADIUS (Remote Authentication in Dial-In User Service), ąŠą┐ąĖčüą░ąĮąĮčŗą╣ ą▓ čüą┐ąĄčåąĖčäąĖą║ą░čåąĖčÅčģ RFC2865, RFC2866.

ąØą░ čéčĆą░ąĮčüą┐ąŠčĆčéąĮąŠą╝ čāčĆąŠą▓ąĮąĄ ąĖ čāčĆąŠą▓ąĮąĄ ą┐čĆąĖą╗ąŠąČąĄąĮąĖą╣ ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░čÄčéčüčÅ ą┤ąŠą┐ąŠą╗ąĮąĖč鹥ą╗čīąĮčŗąĄ ąĘą░čēąĖčéąĮčŗąĄ ą╝ąĄčĆčŗ ą┐ąŠ ąČąĄą╗ą░ąĮąĖčÄ ąŠą┐ąĄčĆą░č鹊čĆą░ čüąĄčéąĖ ąĖą╗ąĖ čüąĄčĆą▓ąĖčü-ą┐čĆąŠą▓ą░ą╣ą┤ąĄčĆą░ (Application Service Provider, ASP) ąĖą╗ąĖ čüą░ą╝ąŠą│ąŠ ą║ąŠąĮąĄčćąĮąŠą│ąŠ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ čü ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĄą╝ ą┐čĆąŠč鹊ą║ąŠą╗ą░ TLS ąĖ čåąĖčäčĆąŠą▓čŗčģ ą┐ąŠą┤ą┐ąĖčüąĄą╣ ąĖ čüąĄčĆčéąĖčäąĖą║ą░č鹊ą▓ čüąŠąŠčéą▓ąĄčéčüčéą▓ąĄąĮąĮąŠ.

ąÉą╗ą│ąŠčĆąĖčéą╝čŗ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ą║ą░ąĮą░ą╗čīąĮąŠą│ąŠ čāčĆąŠą▓ąĮčÅ čĆąĄą░ą╗ąĖąĘčāčÄčé ą▓ą░ąČąĮąĄą╣čłąĖąĄ čäčāąĮą║čåąĖąĖ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ, ą░ą▓č鹊čĆąĖąĘą░čåąĖąĖ ąĖ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ, čüčāčēąĄčüčéą▓čāčÄčēąĄą│ąŠ ą╝ąĄąČą┤čā ą║ąŠąĮąĄčćąĮąŠą╣ čüčéą░ąĮčåąĖąĄą╣ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ, č鹊 ąĄčüčéčī ą╝ąŠą▒ąĖą╗čīąĮąŠą╣ čüčéą░ąĮčåąĖąĄą╣ (MS), ąĮąŠ ąĮąĄą║ąŠč鹊čĆčŗąĄ ą┐čĆąĖąĮčåąĖą┐čŗ ą▓ą┐ąŠą╗ąĮąĄ ą┐čĆąĖą╝ąĄąĮąĖą╝čŗ ą║ čüčéą░ąĮčåąĖąĖ ą┐ąŠą┤ą┐ąĖčüčćąĖą║ą░ (SS ŌĆō subscriber station) ąĖ ą▒ą░ąĘąŠą▓ąŠą╣ čüčéą░ąĮčåąĖąĖ ą┐ąŠčüčĆąĄą┤čüčéą▓ąŠą╝ ąĖąĮč鹥čĆč乥ą╣čüą░ IEEE 801.16e-2005.

ąŚą┤ąĄčüčī, ą│ąŠą▓ąŠčĆčÅ ąŠ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ čüąĄčéąĖ, ą▒čāą┤ąĄą╝ ąŠčéąĮąŠčüąĖčéčī čĆą░ąĘą╗ąĖčćąĮčŗąĄ čäčāąĮą║čåąĖąĖ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ą║ ą▒ą░ąĘąŠą▓ąŠą╣ čüčéą░ąĮčåąĖąĖ (BS). ąÆ ą┤ąĄą╣čüčéą▓ąĖč鹥ą╗čīąĮąŠčüčéąĖ, ą║ą░ą║ ą▒čāą┤ąĄčé ą┐ąŠą║ą░ąĘą░ąĮąŠ ą┤ą░ą╗ąĄąĄ, ą▓čüąĄ čŹčéąĖ čäčāąĮą║čåąĖąĖ ą╝ąŠą│čāčé čĆą░čüą┐ąŠą╗ą░ą│ą░čéčīčüčÅ ąĮąĄ č鹊ą╗čīą║ąŠ ąĮą░ čüč鹊čĆąŠąĮąĄ BS, ąĮąŠ ą╝ąŠą│čāčé ą▒čŗčéčī čĆą░čüą┐čĆąĄą┤ąĄą╗ąĄąĮčŗ ą╝ąĄąČą┤čā ąŠčüčéą░ą╗čīąĮčŗą╝ąĖ čāąĘą╗ą░ą╝ąĖ čüąĄčéąĖ.

ąĪčāčēąĄčüčéą▓čāčÄčé ą┤ą▓ąĄ č乊čĆą╝čŗ ą┐čĆąŠčåąĄą┤čāčĆčŗ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ:

ąÜą░ąČą┤ą░čÅ čĆąĄą░ą╗ąĖąĘą░čåąĖčÅ WiMAX ą┤ąŠą╗ąČąĮą░ ąĖą╝ąĄčéčī ąŠą┤ąĮąŠčüč鹊čĆąŠąĮąĮčÄčÄ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖčÄ. ąŁą║čüą┐ąĄčĆąĖą╝ąĄąĮčéčŗ ą┐ąŠą║ą░ąĘą░ą╗ąĖ, čćč鹊 ą┤ą▓čāčģčüč鹊čĆąŠąĮąĮčÅčÅ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖčÅ (ąŠą▒ąŠčÄą┤ąĮą░čÅ) čéą░ą║ąČąĄ ą▓ąĄčüčīą╝ą░ ą┐ąŠą╗ąĄąĘąĮą░.

ąÉčāč鹥ąĮčéąĖčäąĖą║ą░čåąĖčÅ čĆąĄą░ą╗ąĖąĘčāąĄčéčüčÅ ą┐čāč鹥ą╝ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ ą┐čĆąŠč鹊ą║ąŠą╗ą░ ąŠą▒ą╝ąĄąĮą░ ą┐čāą▒ą╗ąĖčćąĮčŗą╝ąĖ ą║ą╗čÄčćą░ą╝ąĖ, ą┐čĆąĖ čŹč鹊ą╝ ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░ąĄčéčüčÅ ąĮąĄ č鹊ą╗čīą║ąŠ čüąŠą▒čüčéą▓ąĄąĮąĮąŠ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖčÅ, ąĮąŠ ąĖ čüąŠąĘą┤ą░ąĮąĖąĄ ą║ą╗čÄč湥ą╣ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ. ąÆ čüčģąĄą╝ą░čģ ąŠą▒ą╝ąĄąĮą░ ą┐čāą▒ą╗ąĖčćąĮčŗą╝ąĖ ą║ą╗čÄčćą░ą╝ąĖ ą║ą░ąČą┤čŗą╣ čāčćą░čüčéąĮąĖą║ ą┤ąŠą╗ąČąĄąĮ ąĖą╝ąĄčéčī ą┐čāą▒ą╗ąĖčćąĮčŗą╣ ąĖ čćą░čüčéąĮčŗą╣ (ąĘą░ą║čĆčŗčéčŗą╣) ą║ą╗čÄčćąĖ. ą¤čāą▒ą╗ąĖčćąĮčŗą╣ ą║ą╗čÄčć ąĖąĘą▓ąĄčüč鹥ąĮ ą▓čüąĄą╝, čćą░čüčéąĮčŗą╣ ąČąĄ ą┤ąĄčƹȹĖčéčüčÅ ą▓ čüąĄą║čĆąĄč鹥.

ąĪčéą░ąĮą┤ą░čĆčé WiMAX IEEE 802.16e-2005 ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčé ą┐čĆąŠč鹊ą║ąŠą╗ čāą┐čĆą░ą▓ą╗ąĄąĮąĖčÅ (Privacy Key Management ŌĆō PKM), ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░čÄčēąĖą╣ čéčĆąĖ čéąĖą┐ą░ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ:

ą¤čĆąŠč鹊ą║ąŠą╗ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ PKM čāčüčéą░ąĮą░ą▓ą╗ąĖą▓ą░ąĄčé ąŠą▒čēąĖą╣ čüąĄą║čĆąĄčéąĮčŗą╣ ą║ą╗čÄčć, ąĮą░ąĘčŗą▓ą░ąĄą╝čŗą╣ ą║ą╗čÄč湊ą╝ ą░ą▓č鹊čĆąĖąĘą░čåąĖąĖ (AK) ą╝ąĄąČą┤čā BS ąĖ MS. ąÜą░ą║ č鹊ą╗čīą║ąŠ ą╝ąĄąČą┤čā BS ąĖ MS čāčüčéą░ąĮąŠą▓ą╗ąĄąĮ ąŠą▒čēąĖą╣ AK, ą║ą╗čÄčć čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ą║ą╗čÄč湥ą╣ (KEK) ą▓čŗą▓ąŠą┤ąĖčéčüčÅ ąĖąĘ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ. ą¤ąŠčüą╗ąĄ čŹč鹊ą│ąŠ KEK ąĖčüą┐ąŠą╗čīąĘčāąĄčéčüčÅ ą┤ą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ą▓ čģąŠą┤ąĄ PKM ą┐ąŠčüą╗ąĄą┤čāčÄčēąĄą│ąŠ ąŠą▒ą╝ąĄąĮą░ ą║ą╗čÄč湊ą╝ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ čéčĆą░čäąĖą║ą░ (TEK).

ąÆ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ, ąŠčüąĮąŠą▓ą░ąĮąĮąŠą╣ ąĮą░ RSA, BS ą░čāč鹥ąĮčéąĖčäąĖčåąĖčĆčāąĄčé MS ą┐ąŠ ąĄąĄ čāąĮąĖą║ą░ą╗čīąĮąŠą╝čā čåąĖčäčĆąŠą▓ąŠą╝čā čüąĄčĆčéąĖčäąĖą║ą░čéčā, čüąŠąĘą┤ą░ąĮąĮąŠą╝čā ą┐čĆąŠąĖąĘą▓ąŠą┤ąĖč鹥ą╗ąĄą╝ MS. ąĪąĄčĆčéąĖčäąĖą║ą░čé X.509 čüąŠą┤ąĄčƹȹĖčé ą┐čāą▒ą╗ąĖčćąĮčŗą╣ ą║ą╗čÄčć (PK) MS ąĖ ąĄąĄ MAC-ą░ą┤čĆąĄčü. ąÜąŠą│ą┤ą░ ą┐ąŠčÅą▓ą╗čÅąĄčéčüčÅ ąĮąĄąŠą▒čģąŠą┤ąĖą╝ąŠčüčéčī ą▓ AK, MS ąŠčéą┐čĆą░ą▓ą╗čÅąĄčé čüą▓ąŠą╣ čåąĖčäčĆąŠą▓ąŠą╣ čüąĄčĆčéąĖčäąĖą║ą░čé ąĮą░ BS, ą║ąŠč鹊čĆą░čÅ ą┐čĆąŠą▓ąĄčĆčÅąĄčé čüąĄčĆčéąĖčäąĖą║ą░čé, ąĖ ąĘą░č鹥ą╝ ąĖčüą┐ąŠą╗čīąĘčāąĄčé ą┐čĆąŠą▓ąĄčĆąĄąĮąĮčŗą╣ PK ą┤ą╗čÅ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ AK. ąŚą░čłąĖčäčĆąŠą▓ą░ąĮąĮčŗą╣ AK ą┐ąĄčĆąĄą┤ą░ąĄčéčüčÅ ąŠą▒čĆą░čéąĮąŠ ąĮą░ MS. ąÆčüąĄ ą▒ą░ąĘąŠą▓čŗąĄ čüčéą░ąĮčåąĖąĖ, ą║ąŠč鹊čĆčŗąĄ ąĖą╝ąĄčÄčé RSA-ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖčÄ, ąĖą╝ąĄčÄčé čäą░ą▒čĆąĖčćąĮąŠ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąĮčŗąĄ ą┐ą░čĆčā čćą░čüčéąĮčŗą╣/ą┐čāą▒ą╗ąĖčćąĮčŗą╣ ą║ą╗čÄčć (ąĖą╗ąĖ ą░ą╗ą│ąŠčĆąĖčéą╝ ą┤ą╗čÅ ą┤ąĖąĮą░ą╝ąĖč湥čüą║ąŠą╣ ą│ąĄąĮąĄčĆą░čåąĖąĖ čŹčéąĖčģ ą║ą╗čÄč湥ą╣) ąĖ čåąĖčäčĆąŠą▓ąŠą╣ čüąĄčĆčéąĖčäąĖą║ą░čé X.509.

ąÆ čüą╗čāčćą░ąĄ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖčÅ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ, ąŠčüąĮąŠą▓ą░ąĮąĮąŠą╣ ąĮą░ EAP, MS ą░čāč鹥ąĮčéąĖčäąĖčåąĖčĆčāąĄčéčüčÅ ą╗ąĖą▒ąŠ ą┐ąŠčüčĆąĄą┤čüčéą▓ąŠą╝ čāąĮąĖą║ą░ą╗čīąĮąŠą│ąŠ čäą░ą║č鹊čĆą░ ąŠą┐ąĄčĆą░č鹊čĆą░, ąĮą░ą┐čĆąĖą╝ąĄčĆ SIM, ą╗ąĖą▒ąŠ čéą░ą║ąČąĄ ą┐ąŠčüčĆąĄą┤čüčéą▓ąŠą╝ čåąĖčäčĆąŠą▓ąŠą│ąŠ čüąĄčĆčéąĖčäąĖą║ą░čéą░ X.509, ą║ą░ą║ ą▒čŗą╗ąŠ ąŠą┐ąĖčüą░ąĮąŠ ą▓čŗčłąĄ.

ąÆčŗą▒ąŠčĆ ą╝ąĄč鹊ą┤ą░ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ ąĘą░ą▓ąĖčüąĖčé ąŠčé ą▓čŗą▒ąŠčĆą░ ąŠą┐ąĄčĆą░č鹊čĆąŠą╝ čéąĖą┐ą░ EAP:

BS čüčéą░ą▓ąĖčé ą▓ čüąŠąŠčéą▓ąĄčéčüčéą▓ąĖąĄ MS ąĖ ą┐ąŠą┤ą┐ąĖčüčćąĖą║ą░ čāčüą╗čāą│ąĖ ąĖ čüąŠąŠčéą▓ąĄčéčüčéą▓ąĄąĮąĮąŠ ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčé čüą┐ąĖčüąŠą║ čüąĄčĆą▓ąĖčüąŠą▓, ą║ ą║ąŠč鹊čĆčŗą╝ ą┐ąŠą┤ą┐ąĖčüčćąĖą║čā čĆą░ąĘčĆąĄčłąĄąĮ ą┤ąŠčüčéčāą┐. ąóą░ą║ąĖą╝ ąŠą▒čĆą░ąĘąŠą╝, č湥čĆąĄąĘ ąŠą▒ą╝ąĄąĮ AK BS ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčé ą┐ąŠą┤ą┐ąĖčüčćąĖą║ą░ ąĖ ą┤ąŠčüčéčāą┐ąĮčŗąĄ ą┤ą╗čÅ ąĮąĄą│ąŠ čüąĄčĆą▓ąĖčüčŗ.

ą¤ąŠčüą╗ąĄ čüčéą░ą┤ąĖąĖ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ MS ąŠčéą┐čĆą░ą▓ą╗čÅąĄčé ąĘą░ą┐čĆąŠčü ąĮą░ ą░ą▓č鹊čĆąĖąĘą░čåąĖčÄ ą▒ą░ąĘąŠą▓ąŠą╣ čüčéą░ąĮčåąĖąĖ. ąŁč鹊čé čéą░ą║ ąĮą░ąĘčŗą▓ą░ąĄą╝čŗą╣ ąĘą░ą┐čĆąŠčü AK, ą║ąŠč鹊čĆčŗą╣ čéą░ą║ąČąĄ ąĮą░ąĘčŗą▓ą░čÄčé ąĘą░ą┐čĆąŠčüąŠą╝ ąÉčüčüąŠčåąĖą░čåąĖąĖ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ čüčāčēąĮąŠčüčéąĖ (SA identity ŌĆō SAID). ąŚą░ą┐čĆąŠčü ąĮą░ ąĖą┤ąĄąĮčéąĖčäąĖą║ą░čåąĖčÄ ą▓ą║ą╗čÄčćą░ąĄčé čüąĄčĆčéąĖčäąĖą║ą░čé X.509 MS, ą░ą╗ą│ąŠčĆąĖčéą╝ čłąĖčäčĆąŠą▓ą░ąĮąĖčÅ ąĖ ą║čĆąĖą┐č鹊ą│čĆą░čäąĖč湥čüą║ąĖą╣ ID.

ąÆ ąŠčéą▓ąĄčé BS ą┐čĆąŠą▓ąŠą┤ąĖčé ąĮąĄąŠą▒čģąŠą┤ąĖą╝čāčÄ ą┐čĆąŠčåąĄą┤čāčĆčā ą┐ąŠą┤čéą▓ąĄčƹȹ┤ąĄąĮąĖčÅ ą┤ąŠčüčéčāą┐ą░ (ąĘą░ą┐čĆą░čłąĖą▓ą░čÅ čüąĄčĆą▓ąĄčĆ AAA ą▓ čüąĄčéąĖ) ąĖ ąŠčéą┐čĆą░ą▓ą╗čÅąĄčé ąŠą▒čĆą░čéąĮąŠ ąŠčéą▓ąĄčé ą░ą▓č鹊čĆąĖąĘą░čåąĖąĖ (Authorization

reply), ą║ąŠč鹊čĆčŗą╣ čüąŠą┤ąĄčƹȹĖčé AK, ąĘą░čłąĖčäčĆąŠą▓ą░ąĮąĮčŗą╣ ąĮą░ ą┐čāą▒ą╗ąĖčćąĮąŠą╝ ą║ą╗čÄč湥 MS, ą║ą╗čÄčć ą▓čĆąĄą╝ąĄąĮąĖ ąČąĖąĘąĮąĖ (lifetime key) ąĖ SAID.

ą¤ąŠčüą╗ąĄ ą┐čĆąŠčģąŠąČą┤ąĄąĮąĖčÅ čüčéą░ą┤ąĖąĖ ą░ą▓č鹊čĆąĖąĘą░čåąĖąĖ AAA ą┐ąŠčüčĆąĄą┤čüčéą▓ąŠą╝ BS ą┐ąĄčĆąĖąŠą┤ąĖč湥čüą║ąĖ ą┐čĆąŠą▓ąŠą┤ąĖčé ą┐čĆąŠčåąĄą┤čāčĆčā ą┐ąŠą▓č鹊čĆąĮąŠą╣ ąĖąĮąĖčåąĖą░ą╗ąĖąĘą░čåąĖąĖ MS.

ąÉčüčüąŠčåąĖą░čåąĖčÅ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ (SA) ąŠą┐čĆąĄą┤ąĄą╗čÅąĄčéčüčÅ ą║ą░ą║ ąĮą░ą▒ąŠčĆ ąĘą░čēąĖčēąĄąĮąĮąŠą╣ ąĖąĮč乊čĆą╝ą░čåąĖąĖ, čĆą░ąĘą┤ąĄą╗čÅąĄą╝ąŠą╣ ą╝ąĄąČą┤čā BS ąĖ ąŠą┤ąĮąŠą╣ ąĖą╗ąĖ ąĮąĄčüą║ąŠą╗čīą║ąĖą╝ąĖ MS, ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĮčŗą╝ąĖ ą║ čŹč鹊ą╣ BS, ą┤ą╗čÅ ą┐ąŠą┤ą┤ąĄčƹȹ░ąĮąĖčÅ ąĘą░čēąĖčēąĄąĮąĮąŠą│ąŠ čüąŠąĄą┤ąĖąĮąĄąĮąĖčÅ č湥čĆąĄąĘ čüąĄčéčī ą┤ąŠčüčéčāą┐ą░ WiMAX.

ą×ą┐čĆąĄą┤ąĄą╗ąĄąĮčŗ čéčĆąĖ čéąĖą┐ą░ SA ŌĆō ą┐ąĄčĆą▓ąĖčćąĮą░čÅ, čüčéą░čéąĖč湥čüą║ą░čÅ ąĖ ą┤ąĖąĮą░ą╝ąĖč湥čüą║ą░čÅ. ąÜą░ąČą┤ą░čÅ MS čāčüčéą░ąĮą░ą▓ą╗ąĖą▓ą░ąĄčé ą┐ąĄčĆą▓ąĖčćąĮčāčÄ SA ąĮą░ čüčéą░ą┤ąĖąĖ ąĖąĮąĖčåąĖą░ą╗ąĖąĘą░čåąĖąĖ MS. ąĪčéą░čéąĖč湥čüą║ąĖąĄ SA ąŠą▒ąĄčüą┐ąĄčćąĖą▓ą░čÄčéčüčÅ ą┐ąŠčüčĆąĄą┤čüčéą▓ąŠą╝ BS. ąöąĖąĮą░ą╝ąĖč湥čüą║ąĖąĄ SA čüąŠąĘą┤ą░čÄčéčüčÅ ąĖ čāąĮąĖčćč鹊ąČą░čÄčéčüčÅ ą▓ čĆąĄą░ą╗čīąĮąŠą╝ ą▓čĆąĄą╝ąĄąĮąĖ ą▓ čüąŠąŠčéą▓ąĄčéčüčéą▓ąĖąĖ čü čüąŠąĘą┤ą░ąĮąĖąĄą╝ ąĖ čāąĮąĖčćč鹊ąČąĄąĮąĖąĄą╝ ą┐ąŠč鹊ą║ąŠą▓ ą┤ą░ąĮąĮčŗčģ čüąĄčĆą▓ąĖčüąŠą▓. ąÜą░ąČą┤ą░čÅ MS ą╝ąŠąČąĄčé ąĖą╝ąĄčéčī ąĮąĄčüą║ąŠą╗čīą║ąŠ ą┐ąŠč鹊ą║ąŠą▓ ą┤ą░ąĮąĮčŗčģ čüąĄčĆą▓ąĖčüąŠą▓ ą▓ ą║ą░ąČą┤čŗą╣ ą┐ąĄčĆąĖąŠą┤ ą▓čĆąĄą╝ąĄąĮąĖ ąĖ čüąŠąŠčéą▓ąĄčéčüčéą▓ąĄąĮąĮąŠ ąĮąĄčüą║ąŠą╗čīą║ąŠ ą┤ąĖąĮą░ą╝ąĖč湥čüą║ąĖčģ SA. ą¤čĆąĖ ą░ą▓č鹊čĆąĖąĘą░čåąĖąĖ MS ą▒ą░ąĘąŠą▓ą░čÅ čüčéą░ąĮčåąĖčÅ čāą┤ąŠčüč鹊ą▓ąĄčĆčÅąĄčéčüčÅ, čćč鹊 čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖąĄ SA čüąŠą▓ą╝ąĄčüčéąĖą╝čŗ čü čéąĖą┐ą░ą╝ąĖ čüąĄčĆą▓ąĖčüąŠą▓.

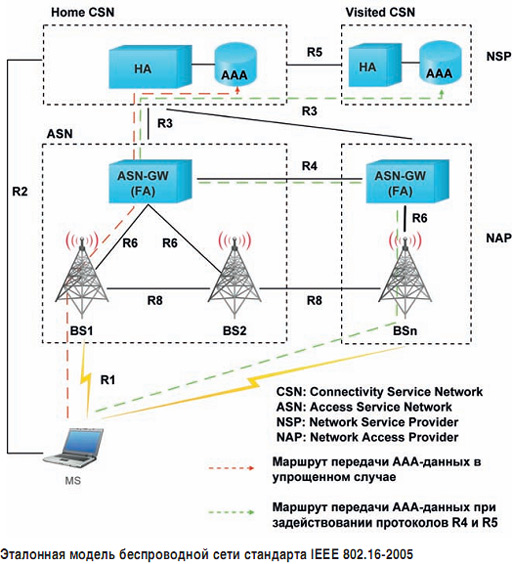

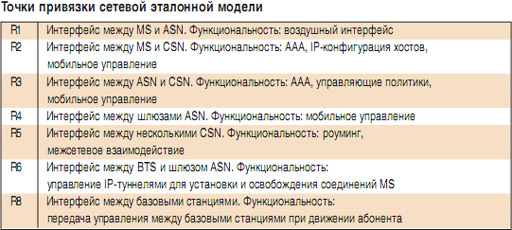

ąóąŠą┐ąŠą╗ąŠą│ąĖčÅ čüąĄčéąĖ Mobile WiMAX ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮą░ ą┐čĆąŠč鹊ą║ąŠą╗ąŠą╝ IEEE 802.16-2005 (čüą╝. čĆąĖčü.).

ą×ą┤ąĖąĮ ąĖąĘ čāąĘą╗ąŠą▓ čŹčéą░ą╗ąŠąĮąĮąŠą╣ ą╝ąŠą┤ąĄą╗ąĖ ASN-GW (Access Service Network Gateway) čÅą▓ą╗čÅąĄčéčüčÅ ą╗ąŠą│ąĖč湥čüą║ąĖą╝ 菹╗ąĄą╝ąĄąĮč鹊ą╝ čüąĄčéąĖ, ą▓čŗą┐ąŠą╗ąĮčÅčÄčēąĖą╝ ą░ą│čĆąĄą│ąĖčĆąŠą▓ą░ąĮąĖąĄ (ąŠą▒čŖąĄą┤ąĖąĮąĄąĮąĖąĄ) čüąĖą│ąĮą░ą╗čīąĮčŗčģ čäčāąĮą║čåąĖą╣, ą░ čéą░ą║ąČąĄ, ąĄčüą╗ąĖ ąĮąĄąŠą▒čģąŠą┤ąĖą╝ąŠ, ą╝ą░čĆčłčĆčāčéąĖąĘą░čåąĖčÄ ą┐ąŠč鹊ą║ąŠą▓ ą┤ą░ąĮąĮčŗčģ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ (čüą╝. čéą░ą▒ą╗.). ą×čüąĮąŠą▓ąĮąŠąĄ ąŠčéą╗ąĖčćąĖąĄ čüčéą░ąĮą┤ą░čĆčéą░ Mobile WiMAX (IEEE 802.16-2005) ąŠčé ą┤čĆčāą│ąĖčģ čüčéą░ąĮą┤ą░čĆč鹊ą▓ ą▒ąĄčüą┐čĆąŠą▓ąŠą┤ąĮąŠą╣ čüą▓čÅąĘąĖ ąĘą░ą║ą╗čÄčćą░ąĄčéčüčÅ ą▓ č鹊ą╝, čćč鹊 ą║ą░ąĮą░ą╗čīąĮčŗą╣ čāčĆąŠą▓ąĄąĮčī č鹥čĆą╝ąĖąĮą░čåąĖąĖ čāčüčéčĆąŠą╣čüčéą▓, ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĮčŗčģ ąĮą░ CPE, ąŠčüčāčēąĄčüčéą▓ą╗čÅąĄčé ąĖą╝ąĄąĮąĮąŠ ASN-GW. ąÆčüčÅ ąĖąĮč乊čĆą╝ą░čåąĖčÅ ą▓ čģąŠą┤ąĄ ą▓čŗą┐ąŠą╗ąĮąĄąĮąĖčÅ ąÉąÉąÉ-ą┐čĆąŠčåąĄą┤čāčĆ čéą░ą║ąČąĄ ą┐ąĄčĆąĄą┤ą░ąĄčéčüčÅ č湥čĆąĄąĘ ASN-GW, ąĖ ąĖą╝ąĄąĮąĮąŠ ąĮą░ čŹč鹊čé čāąĘąĄą╗ ą▓ąŠąĘą╗ą░ą│ą░čÄčéčüčÅ čäčāąĮą║čåąĖąĖ ą░ąĮą░ą╗ąĖąĘą░ ąŠčéą▓ąĄč鹊ą▓ ąÉąÉąÉ-čüąĄčĆą▓ąĄčĆą░ ąĖ ą┐ąŠą╗ąĮčŗą╣ ą║ąŠąĮčéčĆąŠą╗čī ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čīčüą║ąĖčģ čüąĄčüčüąĖą╣. ą£ąŠąČąĮąŠ čüą║ą░ąĘą░čéčī, čćč鹊 ASN-GW ą▓čŗą┐ąŠą╗ąĮčÅąĄčé čäčāąĮą║čåąĖąĖ NAS (Network Access Server).

ąöą╗čÅ ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĖčÅ ą╝ąŠą▒ąĖą╗čīąĮčŗčģ ą░ą▒ąŠąĮąĄąĮčéčüą║ąĖčģ čāčüčéčĆąŠą╣čüčéą▓ (MS) ąĖ čüčéą░čåąĖąŠąĮą░čĆąĮčŗčģ ą░ą▒ąŠąĮąĄąĮč鹊ą▓ (SS) ąĖčüą┐ąŠą╗čīąĘčāčÄčéčüčÅ čĆą░ąĘą╗ąĖčćąĮčŗąĄ ą┐ąŠą┤čģąŠą┤čŗ. ąöą╗čÅ ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĖčÅ MS čćą░čēąĄ ą▓čüąĄą│ąŠ ą┐čĆąĖą╝ąĄąĮčÅąĄčéčüčÅ ą╝ąŠą┤ąĄą╗čī ASN-GW IP model. ąÆ ąĮąĄą╣ ASN-GW ą▓čŗčüčéčāą┐ą░ąĄčé IP-čłą╗čĹʹŠą╝ ą┤ą╗čÅ ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĮčŗčģ ą║ ąĮąĄą╝čā ą╝ąŠą▒ąĖą╗čīąĮčŗčģ č鹥čĆą╝ąĖąĮą░ą╗ąŠą▓ č湥čĆąĄąĘ ąĘą░čĆąĄą│ąĖčüčéčĆąĖčĆąŠą▓ą░ąĮąĮčŗąĄ ąĮą░ ąĮąĄą╝ BS. ąöą░ąĮąĮą░čÅ ą╝ąŠą┤ąĄą╗čī ą┐čĆąĄą┤čāčüą╝ą░čéčĆąĖą▓ą░ąĄčé čĆąĄą░ą╗ąĖąĘą░čåąĖčÄ QoS Per Customer. ąöą╗čÅ ą║ą░ąČą┤ąŠą│ąŠ ą╝ąŠą▒ąĖą╗čīąĮąŠą│ąŠ ą░ą▒ąŠąĮąĄąĮčéą░ čüąŠąĘą┤ą░ąĄčéčüčÅ ąŠčéą┤ąĄą╗čīąĮčŗą╣ L3 GRE-čéčāąĮąĮąĄą╗čī ąŠčé BS ą┤ąŠ ASN-GW c čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖą╝ ą┐čĆąĖąŠčĆąĖč鹥č鹊ą╝. ą£ąŠąČąĄčé ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░čéčīčüčÅ ąĖ ą╝ąŠą┤ąĄą╗čī per service flow model (PSFM), ą║ąŠą│ą┤ą░ GRE-čéčāąĮąĮąĄą╗čī čüąŠąĘą┤ą░ąĄčéčüčÅ ą┐ąŠ ąĘą░ą┐čĆąŠčüčā ą║ąŠąĮą║čĆąĄčéąĮąŠą│ąŠ čüąĄčĆą▓ąĖčüą░. ą¤čĆąĖ ąĄąĄ ąĖčüą┐ąŠą╗čīąĘąŠą▓ą░ąĮąĖąĖ čüą╗ąĄą┤čāąĄčé čāčćąĖčéčŗą▓ą░čéčī, ą║ą░ą║ąŠąĄ ą╝ą░ą║čüąĖą╝ą░ą╗čīąĮąŠąĄ čćąĖčüą╗ąŠ GRE-čéčāąĮąĮąĄą╗ąĄą╣ čüą┐ąŠčüąŠą▒ąĮčŗ ą┐ąŠą┤ą┤ąĄčƹȹĖą▓ą░čéčī BS ąĖ ASN. ą×ą▒čŗčćąĮąŠ ASN-GW ąŠčüčāčēąĄčüčéą▓ą╗čÅąĄčé ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖčÄ ąĖ ą┐ąŠą┤ą│čĆčāąĘą║čā ąĖ/ąĖą╗ąĖ čģčĆą░ąĮąĄąĮąĖąĄ ą┐ąŠą╗ąĖčéąĖą║ ą┤ą╗čÅ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣, čāčćą░čüčéąĖąĄ ą▓ ą┐čĆąĖčüą▓ąŠąĄąĮąĖąĖ IP-ą░ą┤čĆąĄčüąŠą▓, ą░ čéą░ą║ąČąĄ ą╝ąŠąČąĄčé ą▓čŗčüčéčāą┐ą░čéčī ą▓ ą║ą░č湥čüčéą▓ąĄ DHCP-proxy. ą¤čĆąŠčģąŠą┤čÅ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖčÄ, ą╝ąŠą▒ąĖą╗čīąĮčŗą╣ ą░ą▒ąŠąĮąĄąĮčé ą┐ąŠą╗čāčćą░ąĄčé IP-ą░ą┤čĆąĄčü ąĖ ą┐čĆą░ą▓ą░ ą┤ą╗čÅ ą┤ąŠčüčéčāą┐ą░ ą║ čĆąĄčüčāčĆčüą░ą╝ čüąĄčéąĖ.

ąĢčüą╗ąĖ čüąŠą┐ąŠčüčéą░ą▓ąĖčéčī ą┐čĆąŠčåąĄą┤čāčĆčā ą┐ąĄčĆąĄą┤ą░čćąĖ čāč湥čéąĮčŗčģ ą┤ą░ąĮąĮčŗčģ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗čÅ

ą┐čĆąĖ ą░čāč鹥ąĮčéąĖčäąĖą║ą░čåąĖąĖ ąĖ ą░ą▓č鹊čĆąĖąĘą░čåąĖąĖ ą░ą▒ąŠąĮąĄąĮčéą░, č鹊 ąĮą░ ą┐ąĄčĆą▓čŗą╣ ą▓ąĘą│ą╗čÅą┤ ąĮąĄ ą▓čüąĄ ąŠč湥ą▓ąĖą┤ąĮąŠ. ąØą░ą┐čĆąĖą╝ąĄčĆ, ąĖą╝ąĄąĮąĮąŠ ą┐čĆąŠč鹊ą║ąŠą╗ R2 ą┐ąŠą║ą░ąĘčŗą▓ą░ąĄčé ą╗ąŠą│ąĖč湥čüą║čāčÄ čüą▓čÅąĘčī ą╝ąĄąČą┤čā MS ąĖ Home CSN, ąĮąŠ ąĮą░ ą┐čĆą░ą║čéąĖą║ąĄ ą╝ą░čĆčłčĆčāčéčŗ čüą╗ąĄą┤ąŠą▓ą░ąĮąĖčÅ ą┤ą░ąĮąĮčŗčģ ą┐ąŠ ą╗ąĖąĮąĖąĖ ą┐čĆąŠč鹊ą║ąŠą╗ą░ R2 ą╝ąŠą│čāčé ąĖą╝ąĄčéčī ąŠčéą╗ąĖčćąĖčÅ ą▓ ąĘą░ą▓ąĖčüąĖą╝ąŠčüčéąĖ ąŠčé č鹊ą┐ąŠą╗ąŠą│ąĖąĖ čüąĄčéąĖ, ą┐ąŠą╗ąĖčéąĖą║ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ąĖ ą┐ąŠą▓ąĄą┤ąĄąĮąĖčÅ ą░ą▒ąŠąĮąĄąĮčéčüą║ąŠą│ąŠ čāčüčéčĆąŠą╣čüčéą▓ą░. ąĀą░čüčüą╝ąŠčéčĆąĖą╝ ąĮąĄčüą║ąŠą╗čīą║ąŠ ą┐čĆąĖą╝ąĄčĆąŠą▓.

ą× ą┐čĆąĖą╗ąŠąČąĄąĮąĖąĖ FreeRADIUS, ą║ą░ą║ ąŠą▒ ąŠą┤ąĮąŠą╝ ąĖąĘ čüą░ą╝čŗčģ ą╝ąŠčēąĮčŗčģ ą▓ čäčāąĮą║čåąĖąŠąĮą░ą╗čīąĮąŠą╝ ą┐ą╗ą░ąĮąĄ RADIUS-ą┐čĆąĖą╗ąŠąČąĄąĮąĖą╣, čćąĖčéą░ą╣č鹥 ą▓ąŠ ą▓č鹊čĆąŠą╣ čćą░čüčéąĖ čüčéą░čéčīąĖ, ą║ąŠč鹊čĆą░čÅ ą▒čāą┤ąĄčé ąŠą┐čāą▒ą╗ąĖą║ąŠą▓ą░ąĮą░ ą▓ čüą╗ąĄą┤čāčÄčēąĄą╝ ąĮąŠą╝ąĄčĆąĄ ąČčāčĆąĮą░ą╗ą░ "ąóąĄčģąĮąŠą╗ąŠą│ąĖąĖ ąĖ čüčĆąĄą┤čüčéą▓ą░ čüą▓čÅąĘąĖ".

ą×ą┐čāą▒ą╗ąĖą║ąŠą▓ą░ąĮąŠ: ą¢čāčĆąĮą░ą╗ "ąóąĄčģąĮąŠą╗ąŠą│ąĖąĖ ąĖ čüčĆąĄą┤čüčéą▓ą░ čüą▓čÅąĘąĖ" #2, 2011

ą¤ąŠčüąĄčēąĄąĮąĖą╣: 24214

ąĪčéą░čéčīąĖ ą┐ąŠ č鹥ą╝ąĄ

ąÉą▓č鹊čĆ

| |||

ąÆ čĆčāą▒čĆąĖą║čā "ąĀąĄčłąĄąĮąĖčÅ ąŠą┐ąĄčĆą░č鹊čĆčüą║ąŠą│ąŠ ą║ą╗ą░čüčüą░" | ąÜ čüą┐ąĖčüą║čā čĆčāą▒čĆąĖą║ | ąÜ čüą┐ąĖčüą║čā ą░ą▓č鹊čĆąŠą▓ | ąÜ čüą┐ąĖčüą║čā ą┐čāą▒ą╗ąĖą║ą░čåąĖą╣